個人情報が漏れるとどうなる?実例と損害から学ぶ企業のリスクと備え

ある日突然、「おたくの会社から情報が漏れてるようです」と知らない誰かから連絡が来たら――。たった1件の情報流出が、金銭的な損害や信用の失墜、取引停止など思わぬトラブルにつながることもあります。「うちは大丈夫」――。 そう思っていた企業が実際に被害に遭い、「もっと早く備えていれば…」と振り返る場面も多くあります。

この記事では、実際に起きた情報流出の事例と、それによって生じた損害・責任、 そして企業として備えておくべき最低限の対策について、分かりやすく整理していきます。

個人情報流出は“自分の会社にも起こり得る”リスク

最近では、大手企業が外部委託していた小規模な業者から情報が流出したり、社内の設定ミスによって公開状態になっていたクラウドストレージから情報が盗まれたりと、企業の規模や業種にかかわらず、情報流出のリスクは広がり続けています。一度情報が漏れれば、顧客対応や調査費用だけでなく、信頼や取引先を失うという大きな損失にもつながります。実際、こうした被害は「もっと早く備えていれば防げた可能性がある」と、後からの検証や報道の中で指摘されるケースも見られます。

問題が起きてからでは遅いため、どのような事例があり、どんな損害が発生しているのかをまず見ていきましょう。

実際に起きた情報流出と損害事例を整理する

情報流出は「起きるかどうか」ではなく「いつ起きてもおかしくない」時代。ここでは、実際に起きた企業や自治体の事例を見てみながら、どんな経緯で情報が漏れ、どのような影響や責任が生じたのかを一緒に振り返ってみましょう。損害賠償や行政指導に発展したケースもあり、自社の体制を見直すヒントとしても参考になればと思います。

大企業で発生した情報流出の事例

社会的にも大きな注目を集めた大企業での情報流出事例をいくつか紹介します。規模が大きい分、漏えいした件数や影響の範囲も広がり、報道や株価に影響を及ぼすような深刻なケースも少なくありません。どのような経緯で漏えいが発生し、どんな対応が求められたのかを見ていきます。

👉KADOKAWAランサムウェア攻撃で個人情報約25万件流出

大手企業が狙われたサイバー攻撃の一例として、影響の大きさと復旧の困難さが浮き彫りになった事例です。攻撃元や手口も明らかになっており、今後の備えに活かすべき教訓が多く含まれています。

📅2024年6月

KADOKAWAおよび子会社であるニコニコ動画関連サービスがロシア系ハッカー集団「BlackSuit」によるランサムウェア攻撃を受け、254,241件分の個人情報が流出したと発表されました。攻撃はフィッシングメール経由とされ、社内ネットワークへの侵入後、被害拡大を防ぐために影響のあるシステムに対して広範な対処が取られたとされ、大規模な対応が求められる事態となりました。

この攻撃によって、ニコニコの全サービスは一時停止。復旧には2か月近くを要し、KADOKAWAの株価は最大20%以上下落。出版業務や取次業務にも深刻な影響を与えました。なお、一部報道によれば、攻撃者は約300万ドル相当の暗号通貨で身代金を受け取ったと主張しているとされ、日本企業を狙ったサイバー攻撃の深刻さが改めて浮き彫りになった事例です。

情報セキュリティ対策は企業規模にかかわらず不可欠であり、メール対策やバックアップ、初動対応体制などの整備が求められています。

🗨️ウィドックからひとこと

セキュリティ対策を強化していたはずの大手企業でも、こうした被害は起きてしまうものです。とくにランサムウェアのような外部攻撃は、どこまで備えていても“絶対安全”はありません。中小企業で同じことが起きたら、復旧すら難しいケースもあります。「うちは関係ない」と思ってしまいがちですが、守りが甘いところほど狙われるのが現実です。限で含まれていると思っていました

✍️ 事例の出典元

📎NHKニュース|KADOKAWAへのサイバー攻撃、25万件の個人情報が流出

📎日経新聞|KADOKAWA、情報流出は25万件超 ニコニコ関連が被害

📎ITmedia|ランサムウェア「BlackSuit」がKADOKAWAを攻撃

👉ソフトバンク契約者の情報が委託先から流出の可能性

自社では気づけない場所で情報が漏れていた――そんな委託先の管理ミスが原因となった事例です。委託・外注を行うあらゆる企業にとって、見落としがちなリスクに改めて注意が必要です。

📅 2025年6月11日

ソフトバンクは、業務委託先企業「UFジャパン」において、契約者の氏名・住所・電話番号など最大約137,156件の個人情報が外部に漏えいした可能性があると発表しました。漏えいが疑われる背景には、元協力会社社員によるUSBメモリでの無断持ち出しや、第三者からも閲覧可能なクラウドへのアップロードなど、複数の情報管理不備が指摘されています。現時点では、情報の不正利用や漏えいの確定には至っておらず、フォレンジック調査(※証拠保全や解析を目的とした専門的な情報調査を進めている段階です。ソフトバンクは再発防止に向けた契約解除や業務体制の見直しを実施しており、委託先管理の重要性が改めて問われたケースといえます。

🗨️ウィドックからひとこと

委託先が原因で情報が漏れるというのは、実は中小企業にもよくある話です。業務の一部を外部に任せていると、その先のセキュリティまでは見えづらくなります。でも、万が一のときに責任を問われるのは自社。「委託先も含めて守る」という視点で、体制を見直すことが大切です。

✍️ 事例の出典元

📎Softbank|業務委託先企業による個人情報漏えいの可能性について

📎Impress|ソフトバンク、委託先で個人情報漏えいの疑い 約14万件の可能性

👉 通販サイト「IKETEI ONLINE」で最大12万件の情報漏えいの可能性

クレジットカード会社の通報が発端となり、外部からの不正アクセスが明らかになったECサイトの事例です。日々のメンテナンスやシステム管理の大切さを再認識させられる内容となっています。

📅 2025年5月21日

鞄・財布の通販サイト「IKETEI ONLINE」は、外部からの不正アクセスにより、最大約12万件の顧客情報が漏えいした可能性があると発表した。発覚のきっかけはクレジットカード会社からの通報で、その後、フォレンジック調査(証拠保全や解析を目的とした専門的な情報調査)を実施した結果、決済アプリケーションの改ざんとシステムの脆弱性を突いた不正アクセスが確認されたという。この影響で、約9万件の個人情報と約3万件のクレジットカード情報が漏えいした可能性がある。現在、サイトは一時停止されており、クレジットカード会社と連携したモニタリング体制や、影響が懸念される顧客への通知対応が進められている。ECサイト運営におけるセキュリティ管理の重要性を再認識させられる事例といえる。

🗨️ウィドックからひとこと

決済や個人情報を扱うサイトでは、とにかく日々のメンテナンスとセキュリティ管理が欠かせません。今回のようにカード会社からの通報で発覚するというのは、すでに何らかの被害が起きていた可能性もあるということ。「問題が起きてからでは遅い」という教訓を、あらためて感じる事例です。

✍️ 事例の出典元

📎IKETEI ONLINE公式発表

📎SecNews/Security NEXT報道

👉 フォーデイズ顧客マイページからの不正アクセスで約3.6万件が漏えいの可能性

会員制サービスのマイページ機能を狙った不正アクセスにより、ユーザーの個人情報が閲覧された可能性がある事例です。攻撃のきっかけは、ユーザー側のパスワード使い回しが悪用されたもので、企業側の対策の難しさも浮き彫りになっています。

📅 2025年4月5日発表

健康食品などを扱うフォーデイズ株式会社は、会員専用サイト「マイページ」への不正ログインにより、最大36,420名分の個人情報が外部から閲覧された可能性があると発表した。閲覧された可能性がある情報には、氏名・住所・電話番号・メールアドレス・購入履歴・配送先情報などが含まれている。不正ログインはパスワードリスト攻撃(他サービスから流出したID・パスワードの使い回しを悪用)によるものとされ、2024年12月下旬から2025年3月にかけて複数回発生していた。フォーデイズ社は、警察への通報、対象会員への個別通知、ログイン履歴の調査、パスワードの強制リセットなどの対応を実施し、再発防止策としてログイン制限の強化や不審アクセスの自動遮断機能を導入したと発表している。

🗨️ウィドックからひとこと

企業がどれだけセキュリティを強化していても、ユーザー側のパスワード管理が甘いことで情報が漏れるケースは少なくありません。今回のように、マイページを通じて情報が外部に閲覧されると、「漏えいではないが、実質的に見られてしまった」という深刻な状態になります。顧客向けサービスを運営している企業では、ユーザー任せにせず、システム側でも攻撃を防ぐ仕組みを持つことが不可欠です。(※実際に閲覧・取得された事実は確認されていませんが、「誰でもアクセスできた構造」は重大な設計上の問題です。)

✍️ 事例の出典元

📎フォーデイズ株式会社「不正アクセス発生による個人情報漏洩の可能性のお知らせとお詫び」

📎Security NEXT|「会員情報照会機能に大量アクセス、情報流出か」

中小企業・委託先で起きた情報流出の事例

続いて、中小企業や外部委託先で実際に発生した情報流出の事例を紹介します。こうした企業では、大企業のように万全なセキュリティ体制が整っていないケースも多く、ちょっとしたミスや設定の不備が大きな被害につながるリスクがあります。「うちは規模が小さいから関係ない」と思っている方にこそ、一度は目を通しておいてほしい内容です。

👉 業務委託先でのExcel誤送信による顧客情報流出

📅 2023年6月頃

ある中堅企業が外部に委託していた業務において、委託先が誤って顧客情報を含むExcelファイルを他社に送信する事故が発生しました。対象ファイルには数十件分の氏名・住所・電話番号が記載されており、想定とは異なる複数の送信先に送られたことで、情報流出が懸念されました。原因としては、Excelファイルの中に他業務のシートが残っていたことに加え、送信前の最終確認やファイル分割処理が不十分だった点が挙げられます。また、委託先へのセキュリティ教育やルールの共有が徹底されていなかった可能性も指摘されています。

🗨️ウィドックからひとこと

このような誤送信による情報漏えいは、特別な攻撃ではなく、日々の業務の中で誰にでも起こりうるヒューマンエラーです。それでも、流出した情報が個人情報であれば、信頼の低下やトラブルに発展しかねません。外部の委託先に業務を任せる場合は、送信手順やチェック体制まで含めて委託元がルールを明確に定めることが大切です。また、ファイルを扱うときは「見えていない情報が含まれているかもしれない」という前提で、送信前の確認を徹底しておきたいところです。

✍️ 事例の出典元

📎メール添付ファイルの誤送信による情報漏えい

👉 業務委託先でのExcel誤送信による顧客情報流出

📅 2023年9月

地方のサービス業を営む中小企業にて、業務委託先が誤って顧客リストを含むExcelファイルを他社へメール送信するという事故が発生。流出したのは氏名・メールアドレス・購入履歴など100件程度。顧客からの問い合わせを受け、企業側が事態を把握した。原因は、外部委託していた事務代行業者の担当者が、メールの宛先を誤入力したことと、添付ファイルにパスワード設定をしていなかったこと。さらに、受信者がファイルを開いてしまったことにより、情報が第三者の手に渡る結果となった。

🗨️ウィドックからひとこと

情報管理を外部委託している場合、ミスが発生しても自社の信用が失われるのが現実。特にExcelファイルのような可視性の高いデータは、送信ミスひとつで一気に拡散リスクが高まる。中小企業では外注管理まで手が回らないことも多いが、最低限「ファイル送信時のルール」「宛先確認フロー」「パスワード設定の徹底」などのガイドラインは外注先とも共有しておきたい。

✍️ 事例の出典元

📎【2023年事例】中小企業の情報漏洩事例と対策のポイントとは

統計で読み解く情報漏えいとヒューマンエラーの現状

セキュリティ対策の重要性は理解していても、「実際にどれだけの被害が出ているのか」「どのような原因が多いのか」が把握できていないと、対応の優先順位がつけにくいものです。ここでは、最新の公的統計資料に基づいて、情報漏えいの発生件数やヒューマンエラーの位置づけを整理します。被害の傾向を視覚的に捉えながら、実際にどのようなリスクが迫っているのかを確認していきましょう。

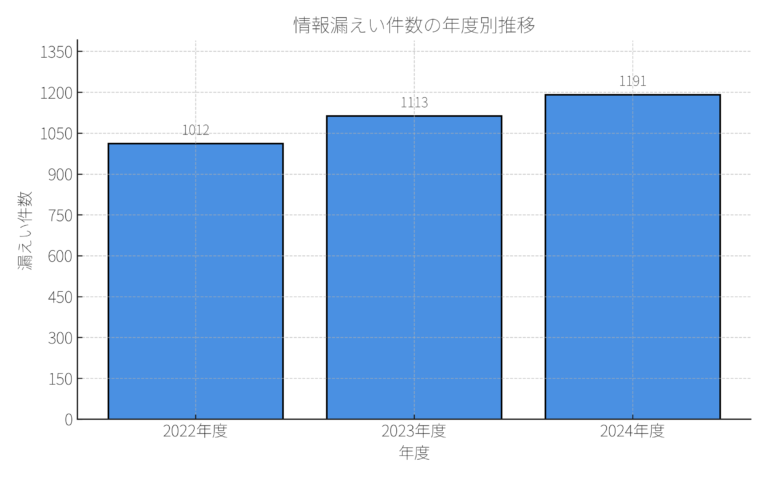

個人情報漏えい件数の推移と人的要因の関係(2022~2024年)

情報漏えい件数は2023年度までの統計で増加傾向が見られ、2024年度も速報値ベースでは引き続き高水準で推移しています。特に人的ミスは、依然として主要な要因のひとつとされています。システムの脆弱性や外部攻撃だけでなく、日常業務の中でのヒューマンエラーが、漏えいの主な要因として浮かび上がっていることが分かる。

出典:JIPDEC「個人情報の取扱いにおける事故報告集計結果」よりウィドックが再集計・作図

https://www.jipdec.or.jp/library/report/

「個人情報漏えい件数の年度別推移と人的要因の関係」は、JIPDEC(日本情報経済社会推進協会)が公開する『個人情報の取扱いにおける事故報告集計結果』をもとに、2022年度から2024年度までの年間件数とヒューマンエラーの割合をウィドックが再集計・作図したものです。ただし、残念ながらPDF版の直リンクではないので、現時点で各年度の情報をご覧いただくには以下の参照元ページへアクセスいただく必要があります。

✍️ 事例の出典元

📎JIPDEC ニュースリリースページより

また、PDF本体はライブラリページなどに格納されている可能性がありますが、リンク先はしばしば更新されたり構成変更されて404になることもあります。確実に情報を確認するには、JIPDEC公式サイト内の「個人情報の取扱いにおける事故報告集計結果」ページをご覧ください。

まとめとあとがき

情報漏えいの原因として「ヒューマンエラー」が大きな割合を占める傾向は、近年ますます強まっているように感じています。とくに2023年ごろからは、ファイルの共有設定や公開範囲の扱いを誤ったことで、意図しない外部公開につながるといった事例が目立ってきました。これは、日常的にファイルを扱う現場の中で「気づかないうちに設定ミスが起こっていた」というパターンが多いため、自分では対策しているつもりでも見落としてしまうことがあります。

実際、ウィドックのように中小企業や小規模チームと関わる場面では、「クラウドストレージの共有設定を誰が管理しているか分からない」「更新作業を引き継ぐうちに公開範囲が変わっていた」といったご相談を受けることも増えてきました。IT部門がない事業所や、複数人で運用している現場ではなおさら、人的ミスの発見が遅れがちになる印象があります。

今回のような統計データを通じて、「ヒューマンエラーは誰にでも起こりうるもの」という前提に立ち、技術的対策とチェック体制の両面で備える必要性をあらためて感じています。中には「人が気をつければ防げる」と考えがちですが、気をつけるだけでは限界があるのも事実です。

日々の業務の中で、「この設定で本当に大丈夫かな?」「一度見直しておこうかな」という小さな気づきや確認の積み重ねが、情報漏えいのリスクを下げる大きな一歩になると思っています。